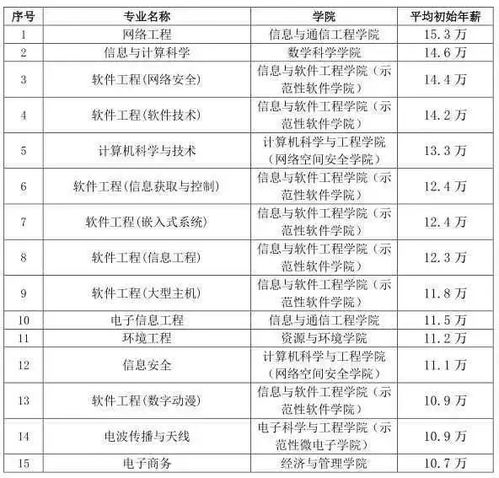

随着工业4.0和智能制造浪潮的推进,工业控制软件(ICS Software)作为现代工业体系的核心枢纽,其网络与信息安全的重要性已提升至战略高度。从电力、水利到轨道交通、智能制造,工业控制系统的任何安全漏洞都可能导致生产停滞、设备损坏,甚至引发严重的社会公共安全事件。因此,专为工业控制环境量身定制的网络与信息安全软件开发,已成为保障国家关键信息基础设施安全的基石。

一、 工业控制软件面临独特的安全挑战

与传统IT环境不同,工业控制环境具有其特殊性,这也决定了其安全需求的独特性:

- 实时性与高可用性要求:工业生产过程对系统的实时性和连续性要求极高,安全措施不能以牺牲系统可用性和实时响应能力为代价。

- 协议与系统的异构性与老旧性:大量工业现场仍在使用专有、封闭的通信协议(如Modbus、PROFIBUS等)和生命周期漫长的老旧系统,这些系统在设计之初普遍缺乏安全考虑,难以直接应用通用IT安全方案。

- 物理过程与信息空间的深度融合:网络攻击可能直接从信息空间穿透至物理世界,造成实际的物理损害,后果更为严重。

- 安全优先级的差异:在工业环境中,安全性(Safety,防止人身伤害和重大财产损失)与信息安全(Security,保护信息和系统免受攻击)紧密交织,有时甚至存在冲突,需要更精细的平衡。

二、 工业级网络与信息安全软件开发的核心理念

针对上述挑战,专业的工业控制信息安全软件开发需遵循以下核心原则:

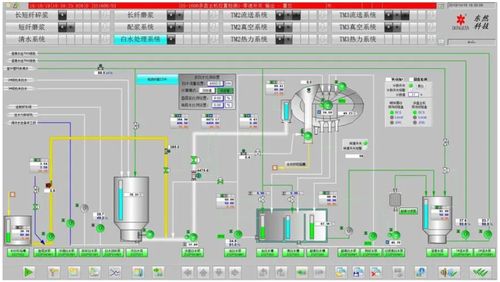

- 纵深防御与安全分区:严格遵循IEC 62443/ISA-99等国际标准,对工业网络进行逻辑和物理上的安全分区(如将企业信息网络、制造执行系统、过程监控网络、现场控制网络进行隔离),并在各区域边界部署工业防火墙、单向隔离网闸等专用设备,实施基于“白名单”的深度数据包检测,仅允许必要的、已知的通信流量通过。

- 协议深度解析与异常行为监测:安全软件必须具备对OPC UA、Modbus TCP、DNP3、IEC 104等主流工业协议的深度解析能力。这不仅能识别伪装成合法协议的攻击载荷,更能通过建立通信基线与行为模型,实时监测生产指令、工艺参数、设备状态的异常变化,及时发现诸如“零日”漏洞利用、参数篡改、逻辑炸弹等高级威胁。

- 无损部署与最小影响:安全解决方案的部署必须采用“探针式”、“旁路镜像”等非侵入式方式,确保不影响原有控制系统的稳定运行。补丁管理和更新策略也需充分考虑工业系统的停机窗口和兼容性。

- 融合IT与OT的安全管理:开发统一的安全管理平台,实现对企业IT网络和工业OT网络安全的集中监控、告警关联分析与协同响应。平台需支持与工控设备、工业安全设备的无缝集成,提供符合工业语境的态势感知视图。

三、 关键开发技术与实践方向

- 轻量级主机安全代理:为资源受限的工业上位机、HMI、工程师站开发专用的主机加固软件,实现进程白名单、外设管控、移动介质管理、安全基线检查等功能,且占用资源极低。

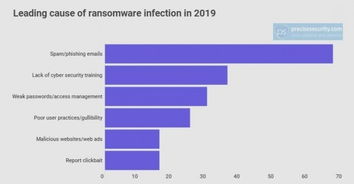

- 工业威胁情报与漏洞库:建立和维护专注于工业控制系统漏洞(如CNVD、ICS-CERT公告)、恶意代码(如Industroyer、Triton)、攻击战术(映射MITRE ATT&CK for ICS框架)的专用情报库,并使其赋能于检测引擎和响应策略。

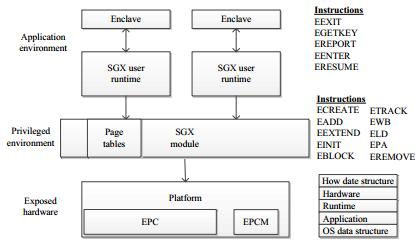

- 安全开发生命周期(SDL)集成:在工业控制软件自身的开发过程中,就融入安全需求分析、威胁建模、安全编码、渗透测试等环节,从源头减少软件自身的漏洞。

- 仿真与测试环境构建:利用数字孪生、硬件在环(HIL)等技术,搭建高仿真的工业控制网络测试床,用于安全产品的功能验证、攻防演练及人员培训,避免对实际生产系统造成风险。

四、 未来展望

工业控制软件安全的发展将与5G、边缘计算、人工智能、零信任架构等新技术深度融合。基于AI的异常检测、自适应安全策略、软件定义边界(SDP)在工业环境的应用,以及贯穿供应链的软件物料清单(SBOM)和安全可信验证,将成为提升工业控制系统整体韧性的关键。

****

工业控制系统的网络与信息安全,是一场关乎国计民生的持久保卫战。开发专业、可靠、适用的安全软件,不仅是技术问题,更是对工业业务深刻理解、对安全与可用性精准权衡的系统工程。唯有构建起技术与管理并重、防护与检测协同、IT与OT融合的纵深防御体系,才能为蓬勃发展的数字工业筑牢坚实的安全底座,护航智能制造行稳致远。